http://www.youtube.com/watch?v=kz3Zb_Y_wJw

Related: theme 2 information et intelligence collective • Prendre conscience des traces laissées sur Internet • Internet • CYBERSECURITEstmg Information et intelligence collective Et plus particulièrement de la question 2 : Présentation effectuée par : ÄFanny HERVE,professeur économie-gestion Académiede Toulouse ÄAlain SERE, inspecteur général section économie et gestion Cybersécurité : " Je garde ça pour moi " — Enseigner avec le numérique Dans le cadre du mois de la prévention de la fraude, 3 institutions financières, le Mouvement Desjardins, la Banque Nationale et la Banque Laurentienne ont uni leurs forces pour lancer la campagne Je garde ça pour moi dont l'objectif est de sensibiliser la population à la protection des renseignements personnels et bancaires en ligne et à la prévention de la fraude. Le site de la campagne contient ainsi des informations concrètes visant à aider les gens à détecter les différents risques et pièges à éviter. Il s'agit bien sûr de fournir également des outils qui permettent de se prémunir contre les diverses menaces évoquées. Le site s'organise en 3 axes : le premier s'intéresse au vol en ligne, au vol d'identité ainsi qu'aux risques liés à la réputation.

Smartphones : attention aux logiciels malveillants / Cybercrime / Dossiers / Actualités - Police nationale - Ministère de l'Intérieur Installez uniquement des applis de sources connues Ne cliquez pas sur les liens ou les pièces jointes d'e-mails ou de sms non sollicités Déconnectez-vous des sites sur lesquels vous avez effectué un paiement Mettez régulièrement à jour votre système d'exploitation et vos applications Eteignez le réseau Wi-Fi, la géolocalisation et le bluetooth lorsque vous ne vous en servez pas Evitez de communiquer vos données personnelles Ne débridez ("jailbreak") pas votre appareil Sauvegardez vos données Installez une appli de sécurité mobile Téléchargez tous les conseils pour les particuliers ou les entreprises . Phishing, site internet malveillants, téléchargements de pièces jointes, bien que personnel, votre téléphone n'est pas à l'abri. Les smartphones sont constamment connectés à internet.

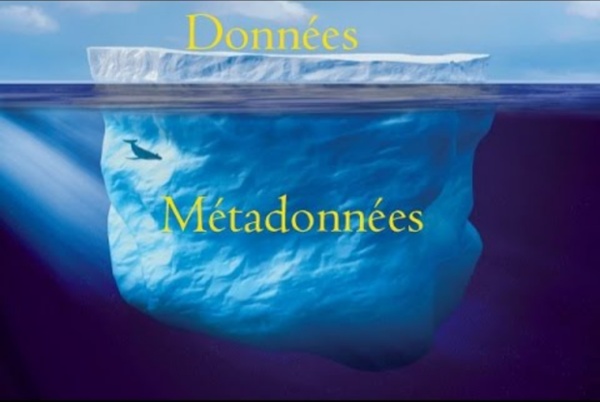

Notre addiction aux nouvelles technologies illustrée en 20 posters humoristiques "La technologie a rendu nos vies beaucoup plus intéressantes et confortables mais nous a déconnectés d'une autre manière". C'est le constat fait par Ajit Johnson, doctorant à l'université d'Edimbourg, en Ecosse. Chacun peut se reconnaître À qui profite le big data ? - CLEMI Le nombre de données créées et utilisées chaque année est de plus en plus important. On en crée sans s’en rendre compte, avec des téléphones qui comptent les pas ou quand on emprunte un vélo en libre-service. De nouveaux métiers sont apparus pour gérer toutes ces données, mais aussi pour les exploiter. On a en effet découvert qu’on pouvait apprendre beaucoup de leur étude.

L'hypermarché du futur arrive aujourd'hui Charte déontologique - cFactuel Contexte : Depuis la loi de novembre 2016, chaque entreprise de presse doit disposer d’une charte déontologique à partir du 1er juillet 2017. Aucune sanction - pénale comme financière - n’est encourue en cas de non mise en place de la charte. La loi de novembre 2016 crée un droit d’opposition pour les journalistes. Protection des données : Micode et Hugo Décrypte te donnent de bons conseils dans une vidéo - Geek Junior - La protection des données personnelles, ce n’est pas uniquement pour les autres. Les youtubeurs Hugo Travers et Micode t’expliquent tout avec quelques bons conseils à la clef. Le titre de la vidéo est « Votre onglet navigation privée est-il vraiment privé ? » et c’est un bon point de départ pour expliquer pourquoi la vie privée sur Internet est un véritable enjeu pour tous. Hugo, de la chaîne Hugo Décrypte, reprend d’ailleurs une citation d’Edward Snowden « Le fait de dire que votre vie privée importe peu parce que vous n’avez rien à cacher revient à dire que votre liberté d’expression importe peu parce que vous n’avez rien à dire. » Et c’est vrai que si on n’a rien à se cacher, on ne se rend pas toujours compte de toutes les données que des entreprises peuvent collecter sur nous sans qu’on le sache vraiment. A lire aussi notre dossier : le petit Kit pour protéger tes données sur Internet

Protéger sa vie privée sur le web, exemple avec Firefox Un internaute peut penser que sa navigation sur le Web est noyée dans la masse, et que personne ne s’intéresse à la pister, puisqu’elle n’a pas d’importance particulière. C’est le genre de réponse que l’on peut entendre autour de soi quand on tente de sensibiliser au pistage. Ces assertions ne sont malheureusement pas valables. Bien au contraire, le comportement des internautes intéresse beaucoup les grandes sociétés : beaucoup fondent leur modèle économique^W de fonctionnement dessus, pour refourguer de la publicité au passage qui est leur vrai client payant (vu que c’est gratuit en utilisateur, tu es le produit :/). À partir des données recueillies, des techniques de manipulation sont appliquées aux internautes comme le datamining, le neuromarketing, le biais cognitif, etc. Ces techniques ont atteint une telle maturité et efficacité qu’il est impossible de ne pas en être victime.

Le père du web s'alarme du contrôle qu'exercent les grandes plateformes du net Tim Berners-Lee, le principal inventeur du web, a publié une lettre ouverte pour mettre en garde le public sur l'influence de plus en plus grande des géants du net. Il appelle à une régulation renforcée et à une déconcentration du web. Neutralité du net, fausses informations, données personnelles, publicités politiques… les sujets qui préoccupent Tim Berners-Lee ne manquent malheureusement pas. Depuis plusieurs années, l’inventeur du world wide web ne cesse de tirer la sonnette d’alarme sur un certain nombre de dérives qui nuisent au réseau et, in fine, finissent par affecter les internautes eux-mêmes. Dernière intervention en date du Britannique de 62 ans, une lettre ouverte publiée le 12 mars à l’occasion du vingt-neuvième anniversaire du web. Dans celle-ci, titrée « le web est menacé.

La Chine distribue des bons et des mauvais points à ses citoyens Depuis mars 2018, le gouvernement chinois a franchi une étape supplémentaire dans la mise en oeuvre de son programme de "crédit social", basé sur la collecte d'informations sur les réseaux sociaux et via les caméras de surveillance intelligentes. Les citoyens "mal notés" sont restreints dans leur accès aux transports. C'est un programme digne d'un épisode de la série Black Mirror qui est actuellement expérimenté par le Parti communiste chinois. Lancé en 2014, en vue de son déploiement effectif en 2020, le "crédit social" est un système à points qui évalue le comportement des citoyens dans les lieux publics et sur internet, avec des conséquences sur leur vie réelle. Objectif affiché : "établir une culture de l'intégrité".

www.sciencesdegestion.com - Système d'Information Introduction Importance de l’Information dans nos sociétés. Ouvrage de Jeremy Rifkin (l’âge de l’accès, la découverte, 2000) et importance du capital intellectuel. La cybersécurité, l’enjeu majeur de 2018 Sous le flot des cyberattaques, les entreprises en font leur préoccupation majeure. 92% d’entre elles reconnaissent avoir fait l’objet d’attaques à plusieurs reprises. En une année, une entreprise sur deux a vu avec inquiétude une montée en flèche de 48 % du nombre d’attaques et un quart d’entre elles ont subi des conséquences dommageables pour leur business : arrêt de la production, indisponibilité significative du site internet, perte de chiffre d’affaires...selon 3ème édition du baromètre annuel du CESIN qui propose une analyse exclusive de la cybersécurité des grandes entreprises françaises. Quelle est l’attaque la plus fréquente ? Le Ransomware demeure l’attaque la plus fréquente. 73 % des entreprises ont fait face à une ou plusieurs demandes de rançons. 38 % ont subi une fraude externe et 30 % un vol d’information. Ce qui est loin d’être anecdotique ! 25% ont été touchées par des attaques en déni de service et 16 % par une défiguration de site web.

De l’information au piège à clics, par Sophie Eustache & Jessica Trochet (Le Monde diplomatique, août 2017) Usiner en quelques minutes des articles insolites sur le dernier sujet qui agite les réseaux sociaux, y glisser des références flatteuses aux annonceurs publicitaires, saupoudrer l’ensemble de vidéos amusantes qui feront le tour d’Internet : la recette a porté à des sommets l’audience des sites d’info-divertissement Melty, Konbini ou encore BuzzFeed. La presse traditionnelle porte sur ces jeunes concurrents un regard ambivalent fait de mépris pour un journalisme ouvertement bâclé et de fascination pour le nombre de visites qu’il génère. Cofondateur de Melty et président de l’entreprise jusqu’en mars dernier, M. Car derrière les décors acidulés se cache un univers de forçats.

La facture, une obligation essentielle dans toute entreprise Le premier client arrive et il arrive souvent de créer sa facture à partir d’une autre que l’on a reçue. Vous pouvez consulter un site internet pour dénicher un modèle de facture mais il faut savoir, avant tout, qu’elle demeure une pièce comptable qui répond à des règles légales : certaines mentions demeurent obligatoires et dépendent du statut de l’entreprise. Il faut donc y prêter une attention. Que représente la facture ?