Histoire des codes secrets - Simon Singh, Catherine Coqueret. Camellia (algorithme) Code d'authentification de message. Un article de Wikipédia, l'encyclopédie libre.

Schéma de principe d'un code d'authentification de message Un code d'authentification de message (MAC, Message Authentication Code) est un code accompagnant des données dans le but d'assurer l'intégrité de ces dernières, en permettant de vérifier qu'elles n'ont subi aucune modification, après une transmission par exemple.

Le concept est relativement semblable aux fonctions de hachage. Il s’agit ici aussi d’algorithmes qui créent un petit bloc authentificateur de taille fixe. La grande différence est que ce bloc authentificateur ne se base plus uniquement sur le message, mais également sur une clé secrète. Tout comme les fonctions de hachage, les MAC n’ont pas besoin d’être réversibles. Articles connexes[modifier | modifier le code] Liens externes[modifier | modifier le code] (fr) Auto-formation à la cryptologie par l'ANSSI [archive] Portail de la cryptologie. Keyed-hash message authentication code. Un article de Wikipédia, l'encyclopédie libre.

Un HMAC, de l'anglais keyed-hash message authentication code (code d'authentification d'une empreinte cryptographique de message avec clé), est un type de code d'authentification de message (CAM), ou MAC en anglais (message authentication code), calculé en utilisant une fonction de hachage cryptographique en combinaison avec une clé secrète. Comme avec n'importe quel CAM, il peut être utilisé pour vérifier simultanément l'intégrité de données et l'authenticité d'un message. N'importe quelle fonction itérative de hachage, comme MD5 ou SHA-1, peut être utilisée dans le calcul d'un HMAC ; le nom de l'algorithme résultant est HMAC-MD5 ou HMAC-SHA-1.

La qualité cryptographique du HMAC dépend de la qualité cryptographique de la fonction de hachage et de la taille et la qualité de la clé. Une fonction itérative de hachage découpe un message en blocs de taille fixe et itère dessus avec une fonction de compression. Releases SHA-3 Cryptographic Hash Standard. Node.js v11.4.0 Documentation. The crypto module provides cryptographic functionality that includes a set of wrappers for OpenSSL's hash, HMAC, cipher, decipher, sign, and verify functions.

Use require('crypto') to access this module. const crypto = require('crypto'); const secret = 'abcdefg';const hash = crypto.createHmac('sha256', secret) .update('I love cupcakes') .digest('hex'); console.log(hash); Determining if crypto support is unavailable It is possible for Node.js to be built without including support for the crypto module. In such cases, calling require('crypto') will result in an error being thrown. Authenticated encryption. Authenticated encryption (AE) and authenticated encryption with associated data (AEAD) is a form of encryption which simultaneously provides confidentiality, integrity, and authenticity assurances on the data.

These attributes are provided under a single, easy to use programming interface. The need for AE emerged from the observation that securely combining separate confidentiality and authentication block cipher operation modes could be error prone and difficult.[1][2] This was confirmed by a number of practical attacks introduced into production protocols and applications by incorrect implementation, or lack of authentication (including SSL/TLS).[3] A typical programming interface for AE mode implementation would provide the following functions:

Mode d'opération (cryptographie) En cryptographie, un mode d'opération est la manière de traiter les blocs de texte clairs et chiffrés au sein d'un algorithme de chiffrement par bloc.

Historiquement, les modes d'opération ont été abondamment étudiés pour leur propriétés de propagation d'erreurs lors de divers scénarios de modification de données durant le chiffrement. Les développements suivants ont considéré que la protection de l'intégrité était un objectif à atteindre par des moyens complètement différents. Mais aujourd'hui il existe des modes d'opérations qui associent chiffrement et authentification de manière efficace.

Elliptic Curve Cryptography for dummies 2: en pratique pour la cryptographie. Diffie-Hellman Ephemeral. Diffie-Hellman Ephemeral (DHE) is a modification of the Diffie-Hellman key-exchange that used static keys.

A cryptographic key is called ephemeral if it is generated for each execution of a Key-Exchange process. In some cases ephemeral keys are used more than once, within a single session (e.g., in broadcast applications) where the sender generates only one ephemeral key pair per message and the private key is combined separately with each recipient's Public Key. Elliptic Curve Cryptography for dummies 2: en pratique pour la cryptographie. Échange de clés Diffie-Hellman. Un article de Wikipédia, l'encyclopédie libre.

Principe[modifier | modifier le code] Principe d'un échange de clés Diffie-Hellman (le groupe choisi est ici Z/pZ) Illustration conceptuelle d'un échange de clés Diffie-Hellman Exemple[modifier | modifier le code] Alice et Bob ont choisi un nombre premier p et une base g. Dans la pratique, on pourra prendre un premier p de Sophie Germain (tel que q = 2p + 1 premier lui aussi) de grande taille et un générateur g dans Z/pZ différent de 1 et p-1. Fondement mathématique[modifier | modifier le code] La sécurité de ce protocole réside dans la difficulté du problème du logarithme discret : pour que Ève retrouve gab à partir de ga et gb, elle doit élever l'un ou l'autre à la puissance b ou à la puissance a respectivement. Il faut toutefois que le groupe de départ soit bien choisi et que les nombres utilisés soient suffisamment grands pour éviter une attaque par recherche exhaustive. Galois/Counter Mode. Un article de Wikipédia, l'encyclopédie libre.

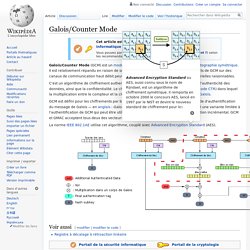

GCM est défini pour les chiffrements par bloc avec des tailles de bloc de 128 bits. Le code d'authentification du message de Galois — en anglais : Galois Message Authentication Code (GMAC) — est une variante limitée à l'authentification de GCM qui peut être utilisée comme code de message d'authentification incrémental. GCM et GMAC acceptent tous deux des vecteurs d'initialisation de longueur arbitraire. La norme IEEE 802.1AE utilise cet algorithme, couplé avec Advanced Encryption Standard (AES). Registre à décalage à rétroaction linéaire. Node.js v11.4.0 Documentation. Node.js v11.4.0 Documentation. X.509. Suite cryptographique. Un article de Wikipédia, l'encyclopédie libre.

Une suite cryptographique (cipher suite en anglais) est le nom de la combinaison des algorithmes d'échange de clés, d'authentification, de chiffrement par bloc et génération du code d'authentification de message (MAC) utilisée afin d'établir le paramétrage de sécurité pour une connexion réseau utilisant le protocole de communication Secure Socket Layer (SSL) et Transport Layer Security (TLS). Usage[modifier | modifier le code] Lors de établissement d'une connexion TLS, un handshake s'effectue entre un client et un serveur. Au cours de ce processus, un message client hello (ClientHello) ainsi qu'un message server hello (ServerHello) sont échangés[1]. En premier lieu, le client émet au serveur la liste des suites cryptographiques qu'il supporte, par ordre de préférence (de la plus robuste à la plus faible). Description détaillée[modifier | modifier le code] Il existe un très grand nombre de suites cryptographiques supportés dans OpenSSL[6]. Releases SHA-3 Cryptographic Hash Standard.

Authenticated encryption. Authenticated encryption (AE) and authenticated encryption with associated data (AEAD) are forms of encryption which simultaneously assure the confidentiality and authenticity of data.

These attributes are provided under a single, easy to use programming interface. The need for AE emerged from the observation that securely combining separate confidentiality and authentication block cipher operation modes could be error prone and difficult.[1][2] This was confirmed by a number of practical attacks introduced into production protocols and applications by incorrect implementation, or lack of authentication (including SSL/TLS).[3] A typical programming interface for AE mode implementation would provide the following functions: The header part is intended to provide authenticity and integrity protection for networking or storage metadata for which confidentiality is unnecessary, but authenticity is desired. Authenticated encryption. Authenticated encryption (AE) and authenticated encryption with associated data (AEAD) are forms of encryption which simultaneously assure the confidentiality and authenticity of data.

These attributes are provided under a single, easy to use programming interface. The need for AE emerged from the observation that securely combining separate confidentiality and authentication block cipher operation modes could be error prone and difficult.[1][2] This was confirmed by a number of practical attacks introduced into production protocols and applications by incorrect implementation, or lack of authentication (including SSL/TLS).[3] A typical programming interface for AE mode implementation would provide the following functions:

Explaining TLS 1.3. Perfect Forward Secrecy. What Are AEAD Ciphers?