Toute l'Actualité Sécurité Informatique du Monde Informatique. How are passwords stored in Linux (Understanding hashing with shadow utils) A user account with a corresponding password for that account, is the primary mechanism that can be used for getting access to a Linux machine.

Its very much logical to think that the passwords of all the user's in a system must first be saved in some kind of a file or a database, so that it can be verified during a user login attempt. And you do not require the skill set and expertise of a computer security scientist to think rationally that if you get hold of that database or file, which stores all the passwords, you can easily get access to the machine. Some people will argue at this point that the database, or the file that contains the passwords, are in an encoded format (hash value), and its not possible to know the real password, from the encoded password hash. However its possible to detect the real password from the encoded ones, by doing a dictionary attack against the encoded value. Let's get back to some basics before going ahead. What is shadow-utils package in Linux? 1. 2. Shadow Password HOWTO. Crypt. CrackStation - Online Password Hash Cracking - MD5, SHA1, Linux, Rainbow Tables, etc.

Murmus ctf. DevOps-GIT-PHP-MySQL. Les clés RSA SecurID – STEAMULO Blog. Google Dorks To Find Vulnerable Wordpress Sites - HackingVision. Inurl proft.dpassword. TELNET. Wireshark. Un article de Wikipédia, l'encyclopédie libre.

Wireshark est un analyseur de paquets libre utilisé dans le dépannage et l'analyse de réseaux informatiques, le développement de protocoles, l'éducation et la rétro-ingénierie. Son appellation d'origine (Ethereal) est modifiée en mai 2006 pour des questions relatives au droit des marques. Wireshark reconnaît 759 protocoles. Bash cheat sheet. Comparaison des commandes DOS aux commandes Linux. Broadcast (informatique) Un article de Wikipédia, l'encyclopédie libre.

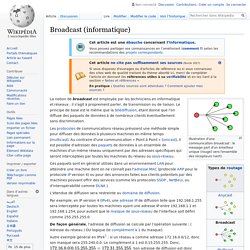

Illustration d'une communication broadcast : le message part d'un émetteur unique (rouge) vers l'ensemble des récepteurs (vert). La notion de broadcast est employée par les techniciens en informatique et réseaux ; il s'agit à proprement parler, de transmission ou de liaison. Le principe de base est le même que la télédiffusion, étant donné que l'on diffuse des paquets de données à de nombreux clients éventuellement sans discrimination. Ces paquets sont en général utilisés dans un environnement LAN pour atteindre une machine dont on ne connaît pas l'adresse MAC (protocole ARP pour le protocole IP version 4) ou pour des annonces faites aux clients potentiels par des machines pouvant offrir des services (comme les protocoles SSDP , NetBeui, ou d'interopérabilité comme DLNA ).

L'étendue de diffusion sera restreinte au domaine de diffusion. . Suivant ce principe, une adresse de diffusion pourrait ne pas forcément se terminer par .255. Google Dorks To Find Vulnerable Wordpress Sites - HackingVision. Google dorks wordpress. Penetration Testing Tools - Kali Linux. Sous-réseau. Broadcast (informatique) Broadcast (informatique) Paul allen. Institute of Electrical and Electronics Engineers. Un article de Wikipédia, l'encyclopédie libre.

Adresse MAC. Un article de Wikipédia, l'encyclopédie libre.

Une adresse MAC (Media Access Control[1]), parfois nommée adresse physique[2], est un identifiant physique stocké dans une carte réseau ou une interface réseau similaire. À moins qu'elle n'ait été modifiée par l'utilisateur, elle est unique au monde. Le MAC (acronyme de Media Access Control) n'a aucun rapport avec le Mac d'Apple (diminutif de Macintosh). Toutes les cartes réseau ont une adresse MAC, même celles contenues dans les PC et autres appareils connectés (tablette tactile, smartphone, consoles de jeux, frigos, montres connectées, ...). PKI. La commande NETSTAT. La commande netstat permet d'afficher les statistiques de protocole et des connexions réseau TCP/IP actives sur la machine.

Afficher toutes les connexions et les ports d'écoute actifs : PS C:\> netstat -a Afficher les fichiers exécutables à l'origine des connexions ou des ports d'écoute : Wireshark. Failower. Peering. Pour Appairage en télévision chiffrée satellitaire, voir Appairage.

Le peering (qui peut se traduire par appairage en français) désigne, dans le domaine des réseaux, l'échange de trafic Internet avec des peers (pairs) : d'autres opérateurs ou des fournisseurs de contenu. Peering sur Internet[modifier | modifier le code] Sur internet, le peering implique trois éléments[1] : une interconnexion physique entre les réseaux,une liaison virtuelle entre les réseaux pour permettre l'échange des routes via le protocole de routage BGP,des accords commerciaux, contractuels, ou informels, de peering entre les deux parties. Les fournisseurs d'accès internet (FAI) configurent des liens de peerings et/ou des sessions de peering sur des points d'échange, les endroits physiques où les échanges de connexions se déroulent, et négocient les spécificités du peering. Quand deux entités ont besoin d'échanger du trafic entre leurs réseaux, elles disposent de deux options :

Rh ip command cheatsheet 1214 jcs print. Hub. Un article de Wikipédia, l'encyclopédie libre.

Pour l’article ayant un titre homophone, voir heub. Cette page d’homonymie répertorie les différents sujets et articles partageant un même nom. Broadcast (informatique) Adresse MAC. PKI. OS Injection. PSSI. IAAS, PAAS, SAAS, DAAS, BAAS : QUEL MODÈLE CLOUD CHOISIR POUR VOS SOLUTIONS DE PERFORMANCE INDUSTRIELLE ? - ATYS. Le IAAS, le PAAS et le SAAS sont actuellement les 3 principaux modèles de services qui s’offrent aux entreprises désireuses de s’orienter vers le Cloud Computing.

On résume généralement le Cloud Computing comme s’agissant de l’externalisation des services et infrastructures informatiques pour les rendre accessibles à distance via les réseaux Internet. En réalité, il n’existe pas qu’une seule forme de Cloud en entreprise mais une variété de solutions possibles selon le degré d’externalisation souhaité. Inutile de transférer l’ensemble de ses ressources informatiques chez un hébergeur tiers pour bénéficier des avantages de l’informatique en nuage ! Parmi le IAAS, PAAS et SAAS, lequel est le plus adapté à votre entreprise ? Quels sont les bénéfices de chacun d’eux ? IaaS, PaaS, SaaS : quelles sont les différences ? Définition et exemples. IaaS signifie Infrastructure as a Service, PaaS Platform as a Service et SaaS Software as a Service.

Voilà trois types de services utilisant le cloud computing, dont la gestion est tantôt du ressort de son utilisateur, tantôt confiée à un tiers. Les finalités du stockage doivent vous orienter pour choisir entre IaaS, SaaS et PaaS en fonction de vos attentes, de vos données et de vos outils d’entreprise... RG Backup La sauvegarde de données démocratisée. PAAS. Registry docker. Openstack. Institut de l'information scientifique et technique. Vue extérieure du bâtiment de l'INIST.

L'Institut de l'information scientifique et technique (Inist) est une unité propre de service du Centre national de la recherche scientifique (CNRS) installée à Vandœuvre-lès-Nancy (France). Il a pour mission de faciliter l'accès aux résultats issus des différents champs de la recherche mondiale, de valoriser la production scientifique et d'accompagner les acteurs de l'enseignement supérieur et de la recherche (ESR) dans leur démarche.

Missions. Les missions du département de l’Offre de service Le département « offre de service » est chargé de mettre en œuvre les services en IST que l’INIST propose aux membres de l’enseignement supérieur et de la recherche. Il a donc pour mission d’accompagner les communautés scientifiques pour tous leurs besoins d’accès à l’information scientifique et de publications et mise à disposition de leurs résultats de recherche. Enfin, les besoins en analyse de l’information se développent aussi bien dans un but de pilotage scientifique que dans la pratique courante des activités de recherche (e-sciences). Les services proposés par le département sont la déclinaison opérationnelle du projet de l’INIST « Ingénierie des connaissances 2014-2018 ». La tâche de fond de tous les services proposés aux communautés scientifiques est le traitement et la normalisation de l’information. CLOUD. Miraille malware. Dos ddos. Botnet. Hack & ref one pirater voiture electrique.

APT Groups and Operations - Google Sheets. Attaque tv5 monde. Attaque apt28. E01 Extension de fichier - Qu'est-ce que .e01 et comment ouvrir? - ReviverSoft. Vous êtes ici parce que vous avez un fichier qui a une extension de fichier se terminant par .e01. Les fichiers avec l'extension de fichier .e01 ne peut être lancé par certaines applications. Il est possible que .e01 fichiers sont des fichiers de données plutôt que des documents ou des médias, ce qui signifie qu'ils ne sont pas destinées à être vues à tous. Un fichier image EnCase est codé avec les normes de stockage et de compression d'image de disque utilisés dans le format E01. Ces fichiers E01 sont apposées avec le .e01 l'extension et sont utilisés par l'application EnCase. Le logiciel EnCase et le format d'image de disque E01 a été développé par Guidance Software de fournir aux scientifiques et médico-légaux criminalistes avec un ensemble de fonctionnalités utiles à stocker, organiser et mettre à jour les données de texte et d'images techniques enregistrées dans ces fichiers E01.

MD5 (+Salt) - Hash Mot de Passe - Déchiffrer, Décoder, Encoder. Déchiffrement du MD5 Chiffrement MD5 Outil pour décoder/encoder avec MD5 automatiquement. Le hachage MD5 d'une donnée lui fait correspondre une empreinte de 32 caractères, qui permet d'identifier la donnée initiale. Les fonctions de hachage sont très utilisées en informatique et en cryptographie. Réponses aux Questions. ASCII to Hex - Free text conversion tools. Lire un ficher E01 avec encase imager. Usage · sqlmapproject/sqlmap Wiki. Usage. Sqlmap tutorial for beginners – hacking with sql injection – BinaryTides. SQLmap Tutorial. Sqlmap: automatic SQL injection and database takeover tool. Top 10 2010-A1-Injection. EnCase Forensic Image File est gratuit ? Forensic Imager Download. Comment ouvrir un fichier avec l'extension E01.

Problème: Vous ne pouvez pas ouvrir E01 Files Vous avez peut-être double-cliqué sur le fichier, pour être accueilli par le message "Choisissez un programme pour ouvrir le fichier". Dans certains cas, vous pourriez être en mesure d'ouvrir le fichier, mais le contenu peut sembler brouillé et c'est parce qu'il a été écrit pour être ouvert dans un programme spécifique. Root-me/ELF32-Blind Remote Format string bug.py at master · sivaramaaa/root-me. Basic of SQL for SQL Injection. In this Tutorial we will discuss some basics of SQL queries and concentrate on queries and basics which will help us while different Phases of Injection. This will be like a crash course of SQL as per the requirements of SQL Injection. The HierarchyFirst of all there are users which can have access to multiple databases, then a database can have multiple tables then a table can have multiple Columns and columns have data in each row.

This is an example database. Here is an example of the most basic type of Select query. Vice-amiral arnaud coustilli�re. Web App Penetration Testing - #6 - Discovering Hidden Files With ZAP. Know How to Read, Open & Search inside .e01 File Extension for FREE. Télécharger SysTools E01 Viewer GRATUIT-2.0 gratuitement. Sniffer de trafic Wi-Fi sous Windows 7 ,8, 8.1 et 10. Acrylic WiFi Professionnel est un sniffer de trafic Wi-Fi qui permet de voir des informations sur les réseaux, canaux et paquets Wi-Fi sous les systèmes Microsoft Windows 7, 8, 8.1 et compatible avec le futur Windows 10.

Ce sniffer de réseaux sans fil intègre les fonctions d’un scanner de réseaux indiquant les niveaux des réseaux sans fil, les canaux, des informations sur leur comportement et comprend un visionneur de paquets Wi-Fi servant à analyser le trafic réseau. Funinformatique. SQLmap Tutorial. [Steganography][CTF] - [MrTaharAmine] Attaque de l'homme du milieu. Un article de Wikipédia, l'encyclopédie libre. Schéma de l'attaque de l'homme du milieu : Mallory intercepte les communications entre Alice et Bob. Le problème de l'échange des clés[modifier | modifier le code] Un des problèmes majeurs lorsque deux personnes veulent échanger des données chiffrées, est celui de la transmission des clés : pour s'assurer d'être les seuls à connaître ces informations secrètes, les correspondants doivent pouvoir les échanger de façon confidentielle.

Main the middle. Soc. Hak5darren/USB-Rubber-Ducky. Cl� usb rubber ducky. MrTaharAmine TV. Login Bypass Using SQL Injection. Root-me/ELF32-Blind Remote Format string bug.py at master · sivaramaaa/root-me. Cours de programmation en Langage C. Documentation/Applicatif : Permissions POSIX [Root Me : plateforme d'apprentissage dédiée au Hacking et à la Sécurité de l'Information] Gestion des utilisateurs — Systèmes informatiques.

How To Use passwd and adduser to Manage Passwords on a Linux VPS. Sql injection. Solution root me. Html - form action="?login" : What does the question mark mean? Fdisk. Installer kali sur windows. Installer le shell Bash (Linux) sous Windows 10. Installation de Kali Linux sous Windows via WSL. Barre de recherche interne au site : me mettre sur la piste - PHP - Programmation.