Quelles sont les ressources pour parler d’identité numérique avec les élèves? Le Web regorge de ressources variées, allant des capsules vidéo aux situations d’apprentissage complètes, en passant par des jeux interactifs. Nous avons répertorié et commenté certaines de ces ressources ici. Nous sommes conscients qu’il en existe certainement beaucoup d’autres. N’hésitez pas à nous en suggérer d’autres à ajouter. Applications, jeux 2025 exm Ce jeu sérieux tourne autour de l’éducation à Internet et à la préservation de son identité numérique. Passeport pour In Destiné aux élèves de la 4e année du primaire à la 2e du secondaire Passeport pour Internet est un tutoriel de maîtrise de Web pour aider à développer une pensée critique face aux expériences en ligne afin d’utiliser le plein potentiel des sites Web et des outils offerts sur Internet de manière sécuritaire et éthique.. Situations d’apprentissages Capsules vidéo Documents

Vie privée, intimité, sexualité : quelles précautions sur le net ? - Les jeunes et le numérique Sur Internet et les réseaux sociaux, à l'abri des parents et des autres institutions, les jeunes se lâchent : ils s'épanchent, évoquent certains aspects débridés de leur vie, relatent la bêtise de leurs pairs, flirtent, s'exercent et se testent à la pratique de la séduction. Selon eux, l'échange à distance leur permet de moins s'exposer, de ne pas prendre de risque. Pourtant, il convient de se méfier. Si aujourd'hui les jeunes savent très bien garder leurs données privées face au monde des parents et des institutions, la protection est moins scrupuleuse avec leur cercle d' "amis" côtoyés sur le net. Tracées par les machines, nos navigations et actions sur le web et les réseaux sociaux sont conservées, archivées et mémorisées. Vous avez repéré d'autres documents qui pourraient compléter ce dossier ?

Identité numérique : Qui êtes-vous sur le Web? - L'École branchée - actualité « Avez-vous une pièce d’identité? » est une question qui prend une importance insoupçonnée lorsqu’il est question de l’univers numérique. En effet, au-delà du fait d’avoir ou non une adresse de courriel ou un compte Facebook, toutes les traces que nous laissons contribuent à forger notre identité numérique. Définir l’identité numérique est tout de même difficile en soi. Dans le milieu scolaire, il semble particulièrement important d’aborder la question avec les élèves. « En surfant sur le web, nous laissons derrière nous une traînée de données numériques que d’autres peuvent copier, coupler, analyser, détourner ou même vendre, souvent à notre insu et sans notre accord. Afin de faire le tour de la question, nous vous présentons un dossier conjoint d’Infobourg.com et de Carrefour-éducation qui traitera de différents aspects de l’identité numérique. - Qu’est-ce que l’identité numérique? - Pourquoi faut-il se préoccuper de son identité numérique?

Mes Datas et moi. Réseaux sociaux et e-réputation – Les Outils Tice Mes Datas et moi est un site d’informations qui vise à vous faire prendre conscience de l’importance de votre identité numérique et notamment à travers les réseaux sociaux. Une initiative de la MAIF qui a le mérite de proposer un outil en ligne interactif et ludique pour aborder les problèmes d’e-réputation. La démarche de l’assureur militant n’est pas, comme on peut le voir parfois, de combattre, dans une bataille perdue d’avance, l’usage des réseaux, mais plutôt d’en accompagner les usages. Mieux comprendre l’importance de la protection des datas pour reprendre en main et contrôler son image numérique. Le site Mes Datas et moi a été bâti en collaboration avec les spécialistes de l’agence Réputation Squad. Il sera utile aux enseignants et éducateurs, aux étudiants à partir de la fin du collège et pendant les années lycée. Mes Datas et moi propose un test en ligne, joliment réalisé, qui va analyser votre usage des réseaux sociaux Twitter et/ou Facebook. Faites le test. Sur le même thème

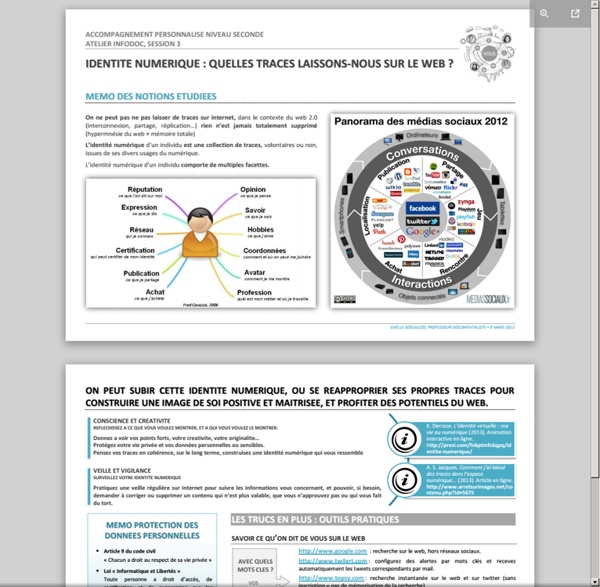

J’infographie mon identité numérique Apprendre aux élèves à gérer leur présence en ligne Contextualisation Le travail réalisé ici s’est fait dans le cadre du Master 2 MEEF Documentation dispensé à l’ESPE de Besançon, pour l’UE Ressources numériques et pratiques pédagogiques. Le responsable de cette UE, M. Mickaël Porte, nous a proposé de réaliser des grains de formation sur deux thématiques : “penser son cv numérique au lycée”,“gérer son identité numérique au collège”. Enjeux et Objectifs Ces grains visent à sensibiliser et informer les élèves sur la gestion de leur identité numérique, et à leur permettre de développer des compétences liées à “l’écriture de soi” sur les réseaux sociaux généralistes et professionnels. Ainsi les grains de formation présentés ci-dessous peuvent, selon nous, aussi bien être proposés comme des ressources permettant une auto-formation asynchrone qu’être exploités progressivement au cours de séances pédagogiques. Choix opérés Les grains sont téléchargeables… Ces grains de formation sont sous licence Creative Commons BY-NC-SA A propos de l'auteur Quand ?

Te respecter et respecter les autres en ligne guide Par l’intermédiaire d’une série d’activités et de présentations, les participants développeront des aptitudes à la pensée critique et des stratégies, fondées sur les pratiques exemplaires de la citoyenneté numérique et de la littératie numérique, pour minimiser le risque d’expériences négatives et maximiser les occasions positives des médias sociaux. L’atelier permet également aux adolescents d’être des leaders et leur offre les points de vue et les expériences des leaders. Cet atelier comprend deux composantes : une séance de formation des pairs leaders, au cours de laquelle de 6 à 10 jeunes plus âgés, ou des jeunes identifiés comme étant des leaders, explorent les questions en petits groupes, et un atelier intitulé Te respecter et respecter les autres en ligne, dans lequel les pairs leaders et un facilitateur adulte engagent des jeunes âgés de 12 à 15 ans dans une discussion interactive sur les questions visées.

« Clique si tu es d’accord », un jeu pour comprendre les enjeux de la vie privée sur Internet HabiloMédias, le centre canadien d’éducation aux médias et de littératie numérique, lance un nouveau jeu qui vise à aider les jeunes de 12 à 14 ans à prendre des décisions éclairées lorsqu’ils sont en ligne. Appelé Clique si tu es d’accord, le jeu leur enseigne les compétences dont ils ont besoin pour lire et comprendre les politiques juridiques sur les sites Web et dans les logiciels qu’ils utilisent. Différents scénarios virtuels demandent de trouver des renseignements dans les politiques de protection de la vie privée et les conditions d’utilisation afin de décider de ce qu’ils doivent faire. Pour s’approche de la réalité, ils sont inspirés des politiques et des conditions courantes et écrits dans un langage quasi-juridique. Les scénarios reflètent des environnements virtuels communs populaires auprès des jeunes : un jeu virtuel à multiples joueurs, un magasin de musique, une application de photos, et un média social. Source : communiqué

Pirate de la vie privée - Prim à bord Habilomédias, Le centre canadien d’éducation aux médias et de littératie numérique, propose de nombreuses ressources pour sensibiliser élèves, enseignants et parents aux enjeux d’une éducation aux médias et à la littératie. « Pirates de la vie privée » est un jeu éducatif conçu pour les élèves de sept à neuf ans. Il les sensibilise au fait que leurs renseignements personnels ont une grande valeur et qu’ils devraient choisir soigneusement le moment pour les partager et les personnes avec qui le faire. Retrouvez toutes les ressources accompagnant ce jeu sur le site « Habilomédias ». Pour aller plus loin : Le site propose toutes une série de jeux éducatifs sur des thématiques variées.

educnum En proposant et plébiscitant cet outil de formation, concret et pratique, l’ensemble des autorités a ainsi exprimé la même volonté de promouvoir, de façon opérationnelle, l’éducation à la protection des données dans les programmes scolaires. Ce socle commun de compétences développe en neuf domaines structurants, les composantes clé de la protection des données dont la connaissance et la compréhension sont considérées comme prioritaires. Les objectifs de formation à atteindre acquérir une connaissance et une compréhension critiques des droits et des responsabilités dans notre univers numérique,développer une démarche réflexive sur les usages qui sont faits des données personnelles,appréhender les risques et maîtriser les pratiques permettant de se mouvoir dans l'environnement numérique avec confiance, lucidité et dans le respect des droits de chacun. Pour approfondir La CNIL et l’éducation au numérique Personnes à contacter

Faut-il se méfier de nos amitiés numériques ? C’est une Mata-Hari 2.0 que l’armée israélienne vient de démasquer. Une espionne aussi accorte que virtuelle, qui séduisait les soldats sur Internet pour mieux s’emparer de leurs données informatiques. D’après l’enquête des services de renseignement israéliens, le Hamas serait derrière cette supercherie en ligne. Quelle morale tirer de cette histoire ? Qu’il vaut mieux ne pas se fier aveuglément à nos relations numériques. Toutes ne sont pas bienveillantes. Les juges avaient été saisis par un avocat sanctionné par le conseil de l’ordre de sa profession.

Identité et citoyenneté numérique - Histoire-géographie - Éduscol Le site web « Pédagogie numérique en action » est un espace qui « a pour objet de faciliter les initiatives mises en œuvre pour assurer la réussite du virage au XXIe siècle », notamment dans le domaine de l’éducation à l’ère numérique. Il s’adresse plus particulièrement aux écoles et aux conseils scolaires de langue française de l’Ontario au Canada. Outre les documents de fondement et autres écrits de référence qui permettent de recontextualiser les enjeux de l’enseignement à l’ère numérique, le site met tout particulièrement en valeur le jeu éducatif « iCN, identité et citoyenneté numérique ».Disponible en version primaire (élèves de la 3e à la 6e année) et en version secondaire (élèves de la 7e à la 10e année), cet outil ludique et éducatif interactif s’organise en 7 modules ayant trait au monde du numérique : données, identité, littératie, transactions, éthique, dépendances et discriminations. Chaque module est composé de 15 questions de type vrai ou faux ou à choix multiples.

Éduquer à la citoyenneté numérique - Langues vivantes - Éduscol Le site web canadien « Pédagogie numérique en action » propose un jeu-questionnaire pour travailler autour de l’identité numérique en classe. Disponible en version primaire (élèves de la 3e à la 6e année) et en version secondaire (élèves de la 7e à la 10e année), cet outil ludique et éducatif interactif s’organise en 7 modules ayant trait au monde du numérique : données, identité, littératie, transactions, éthique, dépendances et discriminations. Chaque module est composé de 15 questions de type vrai ou faux ou à choix multiples. Le site s’adresse plus particulièrement aux écoles et aux conseils scolaires de langue française de l’Ontario, mais reste tout à fait d’actualité pour les élèves du système éducatif français. Retrouvez sur éduscol l'article consacré à ce dispositif. Pour s'abonner à « Veille éducation numérique », une publication du centre de documentation de la Dgesco.