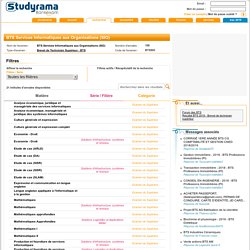

BTS Services Informatiques aux Organisations (SIO) - BTSSIO - Sujet corrigé annales - Brevet de Technicien Supérieur - BTS. Le BTS SIO a pris la suite en 2011 du BTS IG (informatique de gestion).

Android Community Rom based on Jelly Bean. Comment faire pour installer ClockworkMod Recovery sur le LG Optimus L3 E400 - EditAndroid.Com. The ClockworkMod Recovery enables the Android Device users to take advantage of all those great custom ROMs available out there and that too without any hassle of downloading any tools and doing tasks manually.

If you own an LG Optimus L3 E400, then you should be glad to hear that the CWM Recovery is available for the device and can be installed directly using the ROM Manager app. The procedure is quite simple and is explained in the following guide. Let’s see how you can install ClockworkMod Recovery on the LG Optimus L3 E400.

I. Before You Begin: 2. II. III. 1. 2. Le coin du net.

Framasoft - Logiciels Libres. Pinnacle Studio HD Ultimate Collection v16.0.0.75[MULTI] » Ultimate-Telechargementz. .fr. Free photos. Photos de la Reunion, photos gratuites et libres de droits. La mort des CAPTCHA : Comment les pirates arrivent-ils à les casser ?

Upload de fichiers. Fonctionnement L'upload de fichier via le formulaire adapté se fait non pas par le protocole FTP, mais HTTP.

Pour simplifier, les données dont le fichier uploadé est constitué sont envoyées de la même manière que les données classiques d'un formulaire, mais en utilisant une "frontière" (boundary en anglais) pour séparer les données du fichier des données classiques du formulaire; On parle alors d'un flot de données multiple [1]. Tout comme pour les emails donc, chaque partie du flot de données est accompagnée d'entêtes de description (type MIME, taille des données, etc…) Pour en savoir plus, reportez vous à la RFC 1867 (cf lien en bas de page). Formulaire d'upload Passons maintenant à la pratique. :-) Pour uploader un fichier, il nous faut d'abord constituer le formulaire adéquat.

Nous avons donné au champ de type file le nom "fichier". *** Le wikipédia du débutant en Android *** Source ( ici ) je précise que c'est pas moi qui et fait se tuto j'ai juste trouver l'information la sources et citée au dessus Mais pourquoi ils parlent de roms ? Balise ADDRESS. « Partie précédente | Index | Partie suivante » La balise <address> est utilisée pour indiquer un contenu de type adresse mail.

Ce tag doit être fermé avec le tag </address>. Le texte rendu entre les tags d'ouverture et de fermeture est affiché de manière spéciale (généralement en italique). Il est cependant possible de lui appliquer un style et également d'insérer d'autres tags dans le texte. Edit this Fiddle. Télécharger livre gratuit. Cartouche numérique HP LTO5, Cartouches de sauvegarde LTO. Debian:ou_trouver_les_iso_de_debian.

Téléchargements des isos Il existe plusieurs type de cd-rom ou dvd-rom d'installations : cd-rom "install"

La clé de cryptage (WEP, WPA, WPA2) Dans la fiche théorique sur les réseaux WLAN (Wi-Fi) nous avons comparé ces réseaux à un endroit ouvert dans lequel toutes les conversations peuvent être entendues par toutes les personnes se trouvant à proximité.

Sauvegardes en réseau: bandes, NAS, ... FunInformatique - Quand l'informatique devient une passion. Sécuriser un mot de passe en base de données. Si vous êtes développeur web, vous avez probablement déjà créé un système de connexion. Et si c'est le cas, vous avez dû utiliser une certaine forme de hachage pour protéger les mots de passe des utilisateurs en cas d'une violation de sécurité de votre application/plateforme. Pix-geeks - Cyberculture - Design - Marketing. L.txt. FORUM DES BTS SERVICES INFORMATIQUES AUX ORGANISATIONS DE FRANCE. Android. Business et Technologies - ZDNet.fr. Directives pour le dimensionnement des contrôleurs de domaine et des serveurs de catalogue global Windows 2000. Sur cette page Directives pour le dimensionnement des contrôleurs de domaine et des serveurs de catalogue global Windows 2000 Résumé Introduction Objet de ce livre blanc Résumé général Méthodologie des tests Environnement des domaines Windows NT 4.0 Environnement de test Configuration système.

Serveurs. Les serveurs utilisent la même architecture ou configuration de base que votre ordinateur de bureau.

Toutefois, un serveur possède les fonctionnalités matérielles avancées ci-dessous :Plusieurs processeurs multicœursDes mémoires plus rapides pour augmenter les performances des applicationsPlusieurs disques durs pour augmenter la capacité de stockage et la redondanceDes cartes d'interface réseau spécialisées Carte systèmeLa carte système, également appelée carte mère, est le circuit imprimé principal de l'ordinateur auquel sont connectés tous les autres composants de votre serveur.

Les principaux composants de la carte système comprennent le processeur (CPU ou UC), un circuit microprogrammé appelé la puce, la mémoire, des connecteurs d'extension, un contrôleur de disque dur et des ports d'entrée/sortie (E/S) pour connecter des périphériques, tels que des claviers, souris et imprimantes. Introduction au CCNA. La certification CCNA – Cisco Certified Network Associate est à ce jour la plus connue et la plus demandée dans le monde des réseaux informatiques.

PREPARER LA CCNA. Quelqu'un peut-il m'indiquer un bon PHP/MySQL salé haché mise en mot de passe ?