Parlons sécurité sur le web - Poni.ca Maîtriser le vocabulaire Internet, envoyer un courriel, chercher des informations et, même, s'amuser sur Internet, ce n'est pas quelque chose d'inné. Même si les jeunes semblent de plus en plus habiles avec les technologies, ils ne sont pas nés avec un clavier et une souris dans les mains. Il y a des connaissances et des aptitudes qu'ils doivent apprendre afin de pouvoir tirer le meilleur profit du potentiel qu'offre le Web. « Avant de penser utiliser l'ordinateur pour réaliser des projets pédagogiques en classe avec les jeunes, il faut d'abord que ceux-ci maîtrisent un certain nombre de notions, à commencer par leur langue maternelle », croit Isabelle Hudon, enseignante dans une classe de première et deuxième années à l'école primaire Le Phare, à Deschambault. Néanmoins, plusieurs sites Web et logiciels éducatifs offrent des jeux pour les enfants qui ne savent pas encore lire ni écrire. On entend souvent dire qu'Internet est une vaste bibliothèque. Le World Wide Web Jeu en ligne

Vie privée sur Internet: comment éviter les pièges de la Toile Surfer sans risque sur les réseaux sociaux - Respecter un principe de base : réfléchir avant de poster quoi que ce soit et où que ce soit sur le Net : "Je ne mets sur Facebook que des choses anodines ou professionnelles, témoigne Raphaël Labbé, fondateur du site culturel Ulike. Ma vie intime, je la réserve pour le télé-phone et les rencontres non virtuelles. Je ne suis pas ami avec ma copine sur Facebook, par exemple." - Bien paramétrer son profil : pour éviter que des étrangers, des sites commerciaux ou de futurs employeurs puissent avoir accès à son profil, il est nécessaire de modifier les paramètres de confidentialité de sa page. - Aller sur un réseau social entièrement "protégé" : le site Diaspora, par exemple. Gérer son identité numérique - Installer une alerte "Google" sur son nom : ce procédé permet de savoir ce que l'on dit sur une personne et de réaliser un suivi. Limiter les intrusions commerciales Pour les "pro" : masquer son adresse Internet

Facebook et les réseaux sociaux : les risques des réseaux sociaux pour les enfants Les parents et les réseaux sociaux, un rôle difficile... En ce qui concerne leurs enfants, les parents ont du mal à prendre leur place face aux réseaux sociaux : 45 % des enfants étant sur un réseau social n'ont jamais parlé de ces réseaux sociaux avec leurs parents. Cependant, environ 50 % des enfants sont amis avec un de leurs parents. La moitié des enfants s'estiment surveillés au sujet des réseaux sociaux, mais il s'agit plutôt d'une surveillance du temps passé, pas du contenu des échanges. Que faire pour les parents ? Limiter le temps passé sur les réseaux sociaux, bien sûr, puisque le temps de vie dans une réalité virtuelle est ôté à la vie réelle ! Leur rappeler les règles explicites ou implicites : Finalement, l'éthique d'internet est simplement l'éthique de la vraie vie, toujours à rappeler régulièrement aux enfants.

Sécurité des enfants sur Internet Cyberaide.ca Cyberaide.ca est un service pancanadien de signalement d'enfants exploités sexuellement sur internet. Le service est assuré par le Centre canadien de protection de l'enfance, organisme caritatif voué à la sécurité personnelle des enfants. L'organisme propose plusieurs conseils pertinents sur la sécurité sur internet, qui sont présentés par tranche d'âge (5-7 ans, 8-9 ans, 10-12 ans et 13-15 ans). On y trouve également une description du développement de la personnalité des enfants et leurs principales activités sur le web. Webaverti.ca Webaverti est un programme national d'information publique du Réseau éducation média, qui porte sur la sécurité sur internet. Informer les parents des dangers du cyberespace pour leurs enfants et de la nécessité de prendre certaines mesures à cet égardFournir aux parents des informations et des outils pratiques, afin qu'ils puissent bien gérer l'utilisation d'internet à la maison et apprendre à leurs enfants à être des internautes avertis

Infos utiles | Pour les profs | Zone Jeunesse Pour tester leurs connaissances, les jeunes peuvent répondre au Sécuri-quiz. Sur Internet : 7 règles d’or! Comme partout, des actes criminels ou répréhensibles peuvent être commis dans le cyberespace. Pour s’assurer que nos enfants profitent d’Internet sans rencontre fâcheuse ou exposition à du contenu inapproprié, il y a quelques règles d’or à respecter. Voici les 7 règles d’or pour les jeunes et l’utilisation d’Internet : Vos enfants sur Internet en toute sécurité | Articles | Être parent Même si on ne pourrait plus s'en passer dans nos activités quotidiennes, nous sommes assaillis par le doute quand il est question d'Internet et de nos enfants. Comme tout outil, le web en soi est neutre. On choisit d'en faire ce qu'on veut. Notre rôle est donc d'encadrer nos enfants dans leur découverte de la Toile et d'établir des règles claires connues de tous afin d'en faire des internautes respectueux et responsables. Quelques règles de base Pour les jeunes enfants et les ados, la recommandation fait l'unanimité : on place l'ordinateur dans une pièce commune, comme le salon, afin qu'on puisse garder un oeil sur les activités de nos enfants. Jeunes internautes avertis Peu importe les outils et filtres qu'on utilise, rien ne remplacera une implication active du parent. Ne jamais divulguer d'information personnelle : nom, adresse, numéro de téléphone, photo, etc. Parlons nétiquette On ne copie pas, sans permission, du contenu trouvé en ligne (textes, images, musique, etc.).

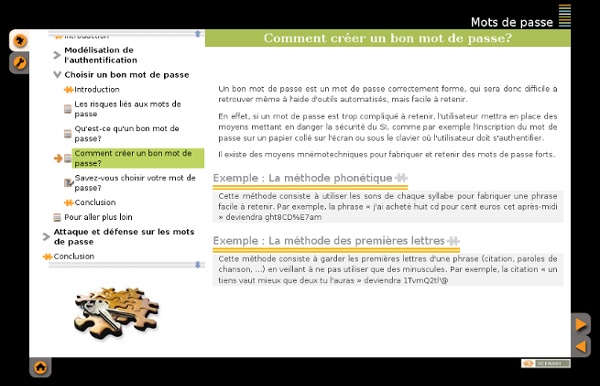

Nous pouvons à travers ce site découvrir l'importance du mot de passe. Il ne faut pas oublier que le mot de passe est aussi important que la carte de débit. Il nous protège de beaucoup d'escros. Dans cette article nous découvrir plusieurs conseils pour mieux créer notre mot de passe. by samuelnadeau2 Oct 3

Très intéressant! Je n'aurais jamais pensé que le choix d'un mot de passe était si important. C'est très bien expliqué et il y a plusieurs conseils qui nous aide à mieux choisir son mot de passe. Je crois que ce serait très intéressant à montrer à des enfants lorsqu'ils débutent en informatique ! by roxg23 Sep 27

Fort intéressant, ce site permet de démystifier l'univers des mots de passe sur le web. Il donne de très bons conseils pour se construire un bon mot de passe et éviter de se faire prendre nos informations personnelles. Ce site serait une bonne entrée en matière pour discuter de la sécurité web en classe. by roxannecantin Sep 25

Ce site internet est vraiment très intéressant, que ce soit pour les enfants, comme pour les adultes. Ce dernier nous permet de savoir comment créer un bon mot de passe, tout en étant sécuritaire. En effet, l'auteur indique des trucs et même des exemples de mots de passe possibles, que ce soit selon une méthode phonétique ou encore une méthode des premières lettres. Vraiment bien à partager avec ses élèves pour leur propre sécurité web. by emiliedicknerduplin Dec 5