Outils logiciels. How to Setup VirtualBox Guest Additions and Network. In the previous article Install & Create Virtual Machine, we explained how to install VirtualBox and create a Guest machine in it. This article explains how to setup network for a guest machine and installing Guest Additions in a guest machine. Virtual Networking Once a guest machine is installed, the first step that everyone like to do is to configure the network for that machine.

VirtualBox provides a facility to add up-to 4 Network adapter (Ethernet card) to each guest machine through the GUI. Networking Modes The following are the different types of networking modes available to be configured for each network adapter Network Address Translation (NAT)Bridged NetworkingInternal networkingHost-only networking Network Address Translation When a guest machine is set-up in this mode, then outside world will never be able to communicate with the Guest machine directly. Sharing your Windows XP Virtual Machine’s Internet connection with your Mac OS X host operating system using VMware Fusion at Everything In Between. In some situations, like the odd one I now find myself in, the only way to get Internet connectivity is to use a solution that requires a fair bit of maneuvering.

In my situation, I have temporarily obtained a Vodafone 3G mobile card. Unfortunately, the Vodafone Mobile Connect software for Mac OS X as of this writing is obscenely poor. Using a VirtualBox VM to operate a network device for your Mac. Les réseaux de zéro - Général. Le blog de NicoLargoCapturer et analyser un trafic réseau avec Wireshark. Dans la boîte à outil des administrateurs et architectes réseaux, les outils de captures viennent souvent en bout de chaîne, quand toutes les autres solutions pour résoudre un problème ont été essayées.

En effet, la capture et l'analyse d'un trafic réseau peut s'avérer fastidieuse pour une personne non avertie et lourde à mettre en place pour un spécialiste. Nous allons donc dans ce billet prendre quelques pistes qui vous, je l’espère, vous permettre de vous y retrouver. Une capture réseau est une photo à un instant t (ou sur une période de temps t0/t1) de ce qui transite sur un réseau informatique. Si l'on choisi bien le point de capture, on pourra sauvegarder l'ensemble d'un trafic intéressant pour ensuite l'analyser à tête reposée. Les principales applications d'une capture puis d'une analyse réseau sont: Cette liste est bien sûr loin d'être exhaustive...

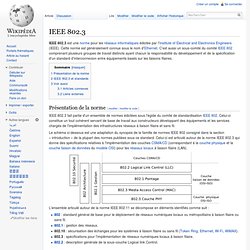

IEEE 802.3. Un article de Wikipédia, l'encyclopédie libre.

IEEE 802.3 est une norme pour les réseaux informatiques édictée par l'Institute of Electrical and Electronics Engineers (IEEE). Cette norme est généralement connue sous le nom d'Ethernet. C'est aussi un sous-comité du comité IEEE 802 comprenant plusieurs groupes de travail distincts ayant chacun la responsabilité du développement et de la spécification d'un standard d'interconnexion entre équipements basés sur les liaisons filaires. Présentation de la norme[modifier | modifier le code]

Le routage. 1 - Introduction 1.1 - Objet de ce cours Le but de ce document est de vous présenter comment les informations peuvent transiter d'un ordinateur à l'autre sur Internet.

Le réseau informatique. KisMAC FR WEP. KisMAC Mode D’emploi KisMAC Comment faire: 1: lisez completement cette page.

Ne telecharger pas tout de suite! 2: Repetez la lecture: vous gagnerez du temps plutot que de vous arracher les cheveux. Un puissant outil de diagnostic Wi-Fi dans Lion. Citation (jabial @ 6 Sep 2011, 02:15) Disons qu'il donne accès à des éléments de bas niveau (c'est-à-dire plus proche du microprocesseur et du chipset que du clickodrome) qu'on n'a pas l'habitude de voir sur Mac… sauf si on fait partie des 1% de Mac Users qui considèrent simplement Mac OS comme l'Un*x le plus pratique du moment et ont le terminal qui s'ouvre avec la session.

Il ne faudrait pas oublier qu'il y a des personnes qui comprennent de quoi il s'agit sans que le Terminal se lance à chaque fois qu'elles ouvrent leur session. Il n'est pas nécessaire de se servir d'un outil pour entrevoir certaines des utilisations que l'on peut en faire. Ces personnes sont à mon avis plus nombreuses sur Macbidouille que dans la population équipée dans un ordinateur. Citation (Lionel @ 6 Sep 2011, 06:07) Oui et c'est la première fois qu'un outil de la sorte dispose d'un interface graphique. Citation (Glah Salamanthe @ 6 Sep 2011, 10:44) Tutoriel crack de clé WEP: Cracker une clé WEP en quelques minutes sous Backtrack avec Aircrack-ng.

Crack de clé WEP sous Backtrack 3 beta avec la suite Aircrack-ng A travers cet exercice, nous allons voir comme il est aisé de cracker un réseau wifi encrypté en WEP avec la suite aircrack-ng. 1/ Introduction, explications préliminaires Pour cet exemple, nous allons cracker une Livebox utilisant le WEP.

La méthode de crack est la meme sur toutes les box en WEP. Use a command-line AirPort tool. As you may (or may not) be aware, Apple often includes command line versions of its applications—so for many things you can do in the GUI, you’ll find there’s a command line equivalent.

Off the top of my head, for instance, there’s screencapture (for grabbing screenshots), system_profiler (aka System Profiler), and (in 10.5, anyway) networksetup (System Preferences’ Network panel). Today, we’ll add one more to the list—airport, for controlling your machine’s AirPort connections from Terminal. Mac OS X WiFi Wireless Scanner at WLAN Book.com. June 24th, 2009 Mac OS X WiFi Wireless Scanner Update: Free graphical Mac OS X WiFi Scanner for Snow Leopard with the same information as the text based airport scan below.

Router, Routeur niveau 3 du modèle OSI. Comprendre l'ordinateur - Le modèle OSI. Le modèle en couches Comme vous avez pu le voir dans le chapitre précédent: Les données des logiciels sont encapsulées (enveloppées) par la couche TCP.Ce paquet TCP et lui-même encapsulé par la couche IP.Et ce paquet IP peut également être encapsulé par PPP (pour être transmis par modem) ou Ethernet (pour être transmis sur réseau local).

La communication passe donc par un ensemble de couches empilées: chaque couche a un rôle précis (conversion, routage, découpage, vérification...)chaque couche dialogue avec la couche juste au-dessus et celle juste au-dessous: Elle fournit des services à la couche au-dessus, et utilise les services de la couche en-dessous.chaque couche encapsule les données venant de la couche du dessus en y ajoutant ses propres informations avant de le passer à la couche du dessous (et opération inverse dans l'autre sens).

Par exemple, la couche TCP fournit des services à la couche au dessus (par exemple HTTP) et utilise la couche en dessous (IP). Le modèle OSI Une remarque: Les 7 couches du modele OSI. 1 - Introduction 2 - Les différentes couches du modèle 2.1 - Les 7 couches 2.2 - La couche physique 2.3 - La couche liaison de données 2.4 - La couche réseau 2.5 - Couche transport 2.6 - La couche session 2.7 - La couche présentation 2.8 - La couche application 3 - Transmission de données au travers du modèle OSI 4 - Critique du modèle OSI 4.1 - Ce n'était pas le bon moment 4.2 - Ce n'était pas la bonne technologie 4.3 - Ce n'était pas la bonne implémentation 4.4 - Ce n'était pas la bonne politique 5 - L'avenir d'OSI 6 - Discussion autour de la documentation 7 - Suivi du document 1 - Introduction Les constructeurs informatiques ont proposé des architectures réseaux propres à leurs équipements.

Par exemple, IBM a proposé SNA, DEC a proposé DNA... Ces architectures ont toutes le même défaut : du fait de leur caractère propriétaire, il n'est pas facile des les interconnecter, à moins d'un accord entre constructeurs. Les premiers travaux portant sur le modèle OSI datent de 1977.