Plongée dans la "pieuvre" de la cybersurveillance de la NSA. Un sac à dos pour éviter les piratages. Un sac à dos qui bloque les connexions sans fil pour éviter que les appareils qu'il contient puissent être piratés, tel est la proposition de la firme Das Keyboard.

Une protection qui a un coût non négligeable. Déclinée sous la forme d'un sac à dos, d'un sac en bandoulière et d'un portefeuille, la gamme HackShield de la firme Das Keyboard se propose de protéger son possesseur des intrusions sur ses différents terminaux, en bloquant les fréquences radios. Ces dernières ne peuvent ni rentrer, ni sortir du sac, empêchant notamment la géolocalisation, le vol de données et les intrusions, promet Das Keyboard.

Le sac se résume à une poche intérieure, équipée d'attaches Fidlock, qui permettent de fixer un ordinateur ou une tablette à l'intérieur. Elle est également dotée d'un « revêtement de blocage des ondes radio », qui fonctionne « comme un champ de force » explique l'entreprise. Pour Daniel Guermeur, le fondateur de Das Keyboard, il s'agit d'un « nouveau niveau de sécurité numérique ». Le FBI ne débarquera pas seulement pour des autocuiseurs et sacs à dos. Www.ossir.org/resist/supports/cr/20060530/mdp-RESIST-2006-05.pdf. Introduction à La Sécurité Informatique 1/2. Internet et Sécurité. Ich bin ein... idiot. Fraude 4-1-9. Un article de Wikipédia, l'encyclopédie libre.

Exemple de scam nigérian expédié par courrier postal en 1995 La fraude 419 (aussi appelée scam 419, ou arnaque nigériane) est une escroquerie répandue sur Internet. La dénomination 4-1-9 vient du numéro de l'article du code nigérian sanctionnant ce type de fraude. Présentation[modifier | modifier le code] Cette escroquerie abuse de la crédulité des victimes en utilisant les messageries électroniques (courriels principalement) pour leur soutirer de l'argent. Un scam se présente généralement sous la forme d'un spam dans lequel une personne affirme posséder une importante somme d'argent (plusieurs millions de dollars en héritage, pots-de-vin, comptes tombés en déshérence, fonds à placer à l'étranger à la suite d'un changement de contexte politique, etc.) et fait part de son besoin d'utiliser un compte existant pour transférer rapidement cet argent. Variantes[modifier | modifier le code] Loterie.

Virus informatique. Un article de Wikipédia, l'encyclopédie libre.

Stoned Code Un virus informatique est un automate auto réplicatif à la base non malveillant, mais aujourd'hui souvent additionné de code malveillant (donc classifié comme logiciel malveillant), conçu pour se propager à d'autres ordinateurs en s'insérant dans des logiciels légitimes, appelés « hôtes ». Il peut perturber plus ou moins gravement le fonctionnement de l'ordinateur infecté. Il peut se répandre à travers tout moyen d'échange de données numériques comme les réseaux informatiques et les cédéroms, les clefs USB, etc.

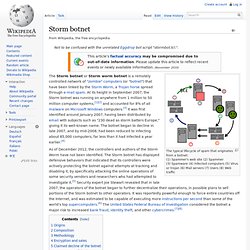

Son appellation provient d'une analogie avec le virus biologique puisqu'il présente des similitudes dans sa manière de se propager en utilisant les facultés de reproduction de la cellule hôte. Les virus informatiques ne doivent pas être confondus avec les vers informatiques, qui sont des programmes capables de se propager et de se dupliquer par leurs propres moyens sans contaminer de programme hôte. Storm botnet. The typical lifecycle of spam that originates from a botnet: (1) Spammer's web site (2) Spammer (3) Spamware (4) Infected computers (5) Virus or trojan (6) Mail servers (7) Users (8) Web traffic As of December 2012, the controllers and authors of the Storm Worm have not been identified.

The Storm botnet has displayed defensive behaviors that indicated that its controllers were actively protecting the botnet against attempts at tracking and disabling it, by specifically attacking the online operations of some security vendors and researchers who had attempted to investigate it.[5] Security expert Joe Stewart revealed that in late 2007, the operators of the botnet began to further decentralize their operations, in possible plans to sell portions of the Storm botnet to other operators.

Cheval de Troie (informatique) Un article de Wikipédia, l'encyclopédie libre. t Les chevaux de Troie informatiques (ou trojan horses en anglais) tirent leur nom d'une légende de la Grèce antique narrée dans l'Odyssée, un texte homérique.

Il s'agit de la méthode utilisée par les Grecs pour conquérir la ville de Troie : le héros Ulysse fait construire un immense étalon de bois qu'il place devant les portes de Troie et dans les flancs duquel il se cache avec ses compagnons. Lorsque les Troyens découvrent ce cheval, ils sont persuadés qu'il s'agit d'un cadeau divin et le font entrer dans leurs murs.

Une fois la nuit tombée, Ulysse et ses compagnons sortent de leur cachette et ouvrent les portes de la ville au reste de l'armée qui détruit la ville et massacre les Troyens. PGPCoder. Trojan[edit] Once installed on a computer, the trojan creates two registry keys: one to ensure it is run on every system startup, and the second to monitor the progress of the trojan in the infected computer, counting the number of files that have been analyzed by the malicious code.

Once it has been run, the trojan embarks on its mission, which is to encrypt, using a digital encryption key, all the files it finds on computer drives with extensions corresponding to those listed in its code. These extensions include .doc, .html, .jpg, .xls, .zip and .rar. Enregistreur de frappe. Un article de Wikipédia, l'encyclopédie libre.

Keylogger Matériel - KeyGrabber USB. On peut utiliser le fichier CONFIG.TXT se trouvant dans le dossier racine de la clé USB pour configurer le keylogger matériel USB.

Utilisez n'importe quel logiciel de traitement de texte pour préparer le fichier de configuration contenant le texte suivant : Password=KBS LogSpecialKeys=Medium DisableLogging=No Copiez ce fichier dans le dossier racine en mode Clé USB. La configuration sera automatiquement chargée au prochain lancement du mode enregistrement. Password règle la combinaison des 3 touches qui commute en mode Clé USB. Piratage Informatique - IDRIS sur TF1. Hackers, les nouveaux maîtres du monde [documentaire entier] Storm botnet. Les guerriers du web. Internet et Sécurité. Données privées : que fait Apple de nos empreintes digitales ?