A Deep Dive into Iptables and Netfilter Architecture. Introduction Firewalls are an important tool that can be configured to protect your servers and infrastructure.

In the Linux ecosystem, iptables is a widely used firewall tool that interfaces with the kernel's netfilter packet filtering framework. For users and administrators who don't understand the architecture of these systems, creating reliable firewall policies can be daunting, not only due to challenging syntax, but also because of number of interrelated parts present in the framework. In this guide, we will dive into the iptables architecture with the aim of making it more comprehensible for users who need to build their own firewall policies. We will discuss how iptables interacts with netfilter and how the various components fit together to provide a comprehensive filtering and mangling system. NetFilter, NFtables, ça fonctionnement comment ? Netfilter - WikisAdmins. Un article de WikisAdmins.

Introduction Netfilter est l'ensemble de modules qui permet l’interception pour contrôle voire modification des paquets sur les systèmes à base du noyau Linux depuis sa version 2.4 (Les versions 2.0 et 2.2 disposaient d'Ipchains[1]). Netfilter permet notamment au système les fonctions de pare-feu à états (stateful firewall), de traduction d'adresses, de journalisation et de régulation du flux des paquets.

Iptables est la commande qui vas permettre à l'administrateur réseaux d'instaurer des règles organisées en tables à l'usage de Netfilter. C'est règles seront fonction des besoins du/des réseau(x) local(-aux) dont il est responsable. Fonctionnement Comme tous les pare-feu, Netfilter fonctionne selon le principe "Tout ce qui n'est pas autorisé est interdit". Supprimer les éventuelles anciennes règles qui pourraient parasiter le fonctionnement des nouvelles. Hooks A chacune de ces étapes, Netfilter aura une action (CIBLE) sur le paquet : Chaînes Chaînes prédéfinies ou.

Voyage au centre de la pile TCP/IP de Linux. Bonjour à tous.

Suite à mes essais d'uml[1], et quelques cheveux en moins, je suis enfin parvenu à disposer d'un noyau Linux (2.4.27) que je peux utiliser avec gdb. Voici le suivi de ma découverte - par la pratique - de la pile tcp/ip de Linux. Lf367, KernelCorner: Ecris tes propres règles pour NetFilter. Résumé: L'interface du couple iptables/netfilter nous permet d'ajouter des fonctionnalités.

Pour ce faire, nous écrivons des modules du noyau qui s'enregistrent par dessus cette interface. Donc, suivant la catégorie de la fonctionnalité, nous écrivons un module pour iptables. En écrivant notre nouveau module, nous pouvons détecter, transformer, accepter et suivre un paquet donné. En fait, tu peux faire presque tout ce que tu veux, dans ce monde du filtrage. Pour rester simple, je vais expliquer un squelette de règle que j'ai écrit.

Cet exemple va te montre comment détecter un paquet en fonction de son adresse IP source et/ou de celle de destination. Linux netfilter Hacking HOWTO. Next Previous Contents.

-= guill.net =- IntroductionNetfilterLes modulesLe firewallConclusion Introduction J'ai écrit cette documentation à la vue du peu de ressources en français sur ce thème.

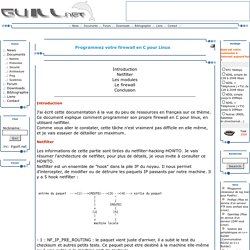

Ce document explique comment programmer son propre firewall en C pour linux, en utilisant netfilter. Comme vous aller le constater, cette tâche n'est vraiment pas difficile en elle même, et je vais essayer de détailler un maximum. Netfilter Les informations de cette partie sont tirées du netfilter-hacking-HOWTO. Entrée du paquet --->[1]--->[ROUTE]--->[3]--->[4]---> sortie du paquet | ^ | | | [ROUTE] v | [2] [5] | ^ v | machine locale - 1 : NF_IP_PRE_ROUTING : le paquet vient juste d'arriver, il a subit le test du checksum et autres petits tests. Les modules linux peuvent écouter chacun des hook à l'aide de la fonction int nf_register_hook(struct nf_hook_ops *reg); (cf linux/netfilter.h) La structure nf_hook_ops définie entre autre le numéro de hook (NF_IP_x) et la fonction à appeler.

Les modules La fonction appelée lors d'insmod est : Linux netfilter Hacking HOWTO: Netfilter Hooks for Tunnel Writers. NextPreviousContents Authors of tunnel (or encapsulation) drivers should follow two simple rules for the 2.4 kernel (as do the drivers inside the kernel, like net/ipv4/ipip.c): Release skb->nfct if you're going to make the packet unrecognisable (ie. decapsulating/encapsulating).

You don't need to do this if you unwrap it into a *new* skb, but if you're going to do it in place, you must do this. Cyc 06 nwstackkv. Hacking the wholism of linux net. Pile tcpip print.